Tugas cyber security adalah serangkaian aktivitas untuk melindungi sistem, jaringan, dan data dari ancaman digital; panduan ini merinci peran, keterampilan, tools, proses, dan contoh kasus agar pembaca memahami tanggung jawab praktis serta langkah membangun karier dalam bidang keamanan informasi.

Memahami Ancaman dan Konsep Dasar Security

Security merupakan konsep dasar yang bertujuan melindungi sistem, data, dan layanan dari ancaman digital. Meski sering dipertukarkan, security berbeda dengan information security yang menitikberatkan pada perlindungan data, dan IT security yang fokus pada infrastruktur teknologi.

💻 Mulai Belajar Pemrograman

Belajar pemrograman di Dicoding Academy dan mulai perjalanan Anda sebagai developer profesional.

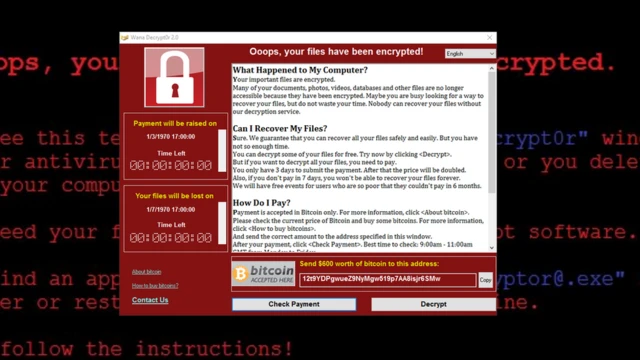

Daftar SekarangAncaman utama di dunia digital sangat beragam: malware seperti WannaCry pernah melumpuhkan rumah sakit global; ransomware menyerang sistem vital dan menuntut tebusan; phishing memancing korban lewat email palsu; serangan man-in-the-middle mengintai komunikasi; DoS/DDoS membanjiri server hingga lumpuh; serta insider threats yang muncul dari dalam organisasi sendiri, kadang tanpa disadari.

Kunci memahami dunia cyber security ada pada CIA Triad—confidentiality, integrity, dan availability. Ketiganya saling terkait: tanpa kerahasiaan, data bocor; tanpa integritas, data dimanipulasi; tanpa ketersediaan, layanan tidak dapat diakses.

Permukaan serangan (attack surface) adalah seluruh titik lemah yang dapat dimanfaatkan penyerang. Sementara vulnerability adalah celah, exploit adalah aksi memanfaatkan celah tersebut, dan threat actor bisa berupa individu, kelompok kriminal, bahkan negara.

Ancaman yang dihadapi UKM, perusahaan besar, dan infrastruktur kritikal sangat berbeda. UKM kerap jadi target karena pengamanan terbatas, sedangkan perusahaan besar harus melindungi data pelanggan dalam skala masif. Infrastruktur penting seperti perbankan atau energi menghadapi risiko siber yang bisa berdampak pada layanan publik dan ekonomi nasional.

Mengelola prioritas keamanan pada tiap skala menuntut pemahaman konteks bisnis serta pengetahuan akan peta ancaman terkini, yang akan dibahas lebih lanjut dalam bab berikutnya.

Tugas Cyber Security di Perusahaan dan Startup

Tanggung jawab dalam bidang cyber security sangat bervariasi, mulai dari monitoring sistem secara real-time, patch management, vulnerability assessment, hingga incident response yang harus cepat dan presisi.

Tanggung jawab dalam bidang cyber security sangat bervariasi, mulai dari monitoring sistem secara real-time, patch management, vulnerability assessment, hingga incident response yang harus cepat dan presisi.

Pada startup, sering kali satu orang harus mengelola semua aspek tersebut, sementara di perusahaan besar tugas-tugas ini dibagi dalam tim khusus, seperti SOC, NOC, incident response, dan SecOps.

Prioritas tugas biasanya berdasarkan risiko, misalnya jika ditemukan celah kritis pada aplikasi inti, patch dan hardening harus didahulukan daripada backup harian. Pengambilan keputusan seperti ini memerlukan pendekatan risk-based yang matang, terutama bagi startup dengan sumber daya terbatas sehingga mereka fokus pada use case yang paling berdampak, seperti perlindungan data pelanggan.

Contoh job description untuk seorang security analyst mencakup deteksi insiden, review log, dan pemulihan data, dengan KPI utama berupa MTTR (mean time to respond), mean time to detect, waktu implementasi patch, dan jumlah insiden yang berhasil dicegah setiap bulan.

Peran dan Tanggung Jawab Security Analyst

Seorang security analyst ibarat detektif digital, setiap hari menelusuri jejak di balik layar menggunakan log review, melakukan alert triage untuk memilah notifikasi kritis, hingga melakukan threat hunting demi menemukan ancaman tersembunyi.

Dalam seminggu, mereka rutin menyusun laporan insiden, mendokumentasikan hasil investigasi, serta melakukan eskalasi jika risiko meningkat. Keterampilan utama yang wajib diasah termasuk rule tuning pada SIEM, analisis mendalam terhadap logs, pembuatan playbook agar respons insiden lebih terstruktur, serta kemampuan komunikasi efektif dengan tim lain, baik IT maupun manajemen.

Contoh nyata, ketika menghadapi alert phishing, langkah triage meliputi verifikasi sumber, analisis pola, dan dokumentasi jalur penyebaran; sedangkan untuk malware atau anomalous login, investigasi lebih menekankan pada isolasi sistem dan pelacakan aktivitas mencurigakan.

Jalur karier dalam bidang ini biasanya dimulai dari junior analyst, berkembang menjadi senior analyst, lalu ke spesialis seperti threat hunter atau mengambil peran strategis sebagai incident responder atau team lead, sejalan dengan peningkatan pengalaman serta pemahaman ekosistem keamanan digital.

Keterampilan Teknis dan Soft Skill untuk Security

Fondasi utama dalam keamanan digital terletak pada penguasaan networking fundamentals, memahami seluk-beluk OS internals, seperti Windows maupun Linux, serta kemampuan scripting dasar menggunakan Python atau Bash.

Pengetahuan tentang TCP/IP, konsep cryptography basics, dan keterbiasaan dengan perangkat seperti SIEM, IDS/IPS, dan EDR menjadi syarat mutlak agar kamu dapat membaca pola serangan dan merancang respons yang efektif.

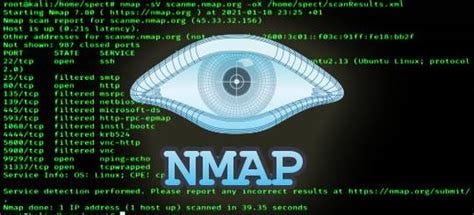

Dalam praktiknya, tools seperti Nmap untuk pemetaan jaringan, Wireshark untuk analisis lalu lintas data, serta Metasploit untuk simulasi serangan, wajib dicoba melalui lab virtual agar pemahamanmu tidak hanya sebatas teori.

Dalam praktiknya, tools seperti Nmap untuk pemetaan jaringan, Wireshark untuk analisis lalu lintas data, serta Metasploit untuk simulasi serangan, wajib dicoba melalui lab virtual agar pemahamanmu tidak hanya sebatas teori.

Tidak kalah penting, soft skills seperti komunikasi insiden secara jelas, kerja sama tim, kemampuan analisis masalah secara kreatif, hingga menulis laporan teknis yang mudah dimengerti oleh non-teknisi, sangat menentukan keberhasilanmu dalam bidang ini.

Untuk meningkatkan daya saing, manfaatkan platform belajar seperti TryHackMe dan Hack The Box, ikuti berbagai CTF, lalu dokumentasikan hasil praktik di GitHub sebagai portofolio nyata. Dengan kombinasi keterampilan teknis dan soft skills yang kuat, kamu akan lebih siap menghadapi tantangan dan peluang di dunia cyber security yang terus berkembang.

Tool Framework dan Proses Penting untuk Security

- Memahami peran tool, seperti SIEM, EDR, IDS/IPS, vulnerability scanner, threat intelligence, hingga forensic tools itu ibarat memiliki kotak peralatan serbaguna di dunia digital—masing-masing punya fungsi spesifik sesuai dengan kebutuhan. SIEM mengumpulkan dan menganalisis log secara terpusat, sementara EDR menangani deteksi dan respons pada endpoint secara real time. Saat perlu mengidentifikasi celah, vulnerability scanner menjadi andalan, sedangkan IDS/IPS dan threat intelligence berperan dalam mendeteksi serta mengantisipasi serangan. Jika insiden terjadi, forensic tools membantu melacak jejak digital untuk investigasi mendalam.

- Framework seperti NIST, ISO 27001, dan MITRE ATT&CK menjadi kompas utama dalam memetakan kontrol keamanan serta menyesuaikan use case di lingkungan operasional. Dengan mengaitkan aktivitas nyata pada framework ini, kamu bisa memastikan setiap langkah punya dasar kuat dan terukur, mulai dari kebijakan hingga implementasi teknis.

- Proses inti seperti patch management, vulnerability management lifecycle, change control, dan security monitoring workflow berjalan layaknya roda yang memastikan sistem tetap aman dari waktu ke waktu. Misalnya, tanpa patch management yang disiplin, celah keamanan akan terus mengintai, sementara change control menjaga setiap perubahan tetap terdokumentasi dan teruji sehingga tidak ada risiko tak terduga yang masuk ke lingkungan produksi.

- Di lingkungan SOC, alur integrasi tooling dimulai dari deteksi alert pada SIEM atau EDR, lalu diverifikasi analyst, hingga otomatisasi respons melalui SOAR. Contohnya, ketika SIEM mengeluarkan alert, SOAR dapat menjalankan playbook untuk isolasi endpoint secara otomatis, mempercepat mitigasi dan mengurangi risiko eskalasi insiden.

Memahami orkestrasi tool dan proses ini bukan sekadar soal memilih teknologi, tapi tentang menciptakan ekosistem keamanan yang adaptif serta siap menghadapi ancaman nyata—setiap waktu.

Studi Kasus Insiden Breach dan Respons Security

Pada kasus ransomware seperti serangan WannaCry, proses bermula dari penyebaran file berbahaya yang mengeksploitasi celah SMB protocol. Sistem korban tiba-tiba terenkripsi, akses data terkunci, lalu pelaku meminta tebusan.

Sementara itu, kasus data breach akibat phishing sering terjadi karena pengguna terkecoh mengisi kredensial pada situs palsu sehingga data login bocor dan sistem internal disusupi. Studi lain, supply chain attack—seperti pada insiden SolarWinds—memanfaatkan update perangkat lunak tepercaya untuk menyebarkan backdoor ke banyak organisasi besar.

Respons insiden menuntut alur sistematis. Pertama, lakukan identifikasi dengan log analysis dan threat intelligence. Selanjutnya, containment, yaitu memutus akses jaringan yang terdampak agar serangan tidak meluas. Tahap eradication melibatkan malware removal dan patching. Recovery memastikan sistem pulih dengan restore dari backup yang bersih.

Respons insiden menuntut alur sistematis. Pertama, lakukan identifikasi dengan log analysis dan threat intelligence. Selanjutnya, containment, yaitu memutus akses jaringan yang terdampak agar serangan tidak meluas. Tahap eradication melibatkan malware removal dan patching. Recovery memastikan sistem pulih dengan restore dari backup yang bersih.

Terakhir, post-incident review wajib dilakukan, termasuk evaluasi kronologi dan penguatan prosedur. Checklist umumnya terdiri atas verifikasi evidence preservation, pengumpulan log, rekonstruksi timeline, serta dokumentasi komunikasi legal dan compliance regulator.

Selain itu, aspek forensik tidak boleh diabaikan. Setiap artefak digital—mulai dari log hingga file memori—harus diamankan dengan benar untuk memungkinkan analisis mendalam. Dalam prosesnya, ketelitian sangat dibutuhkan untuk mempertahankan integritas evidence, sementara setiap langkah harus terdokumentasi dengan rapi demi keperluan hukum ataupun audit.

Lebih jauh lagi, komunikasi dengan pihak legal, regulator, serta manajemen perlu dilakukan secara jelas dan terstruktur, karena reputasi organisasi dapat dipertaruhkan jika penanganan insiden tidak dijalankan dengan tepat.

Pembelajaran dari setiap insiden wajib dijadikan pijakan perbaikan. Playbook diperbarui, sistem rutin di-patch, dan pelatihan pengguna didesain lebih kontekstual, agar risiko serupa bisa diminimalkan.

Indikator keberhasilan respons umumnya diukur dari kecepatan deteksi, efektivitas containment, minimnya data yang bocor, serta waktu pemulihan operasional. Dengan praktik ini, organisasi bukan hanya mampu bertahan dari insiden berikutnya, tetapi juga terus berkembang menjadi lebih resilien.

Membangun Karier dan Sertifikasi dalam Bidang Security

Setiap jalur karier di cyber security memiliki tantangan unik—mulai dari peran entry-level seperti SOC analyst hingga spesialisasi seperti pentester, threat intelligence, cloud security, dan GRC. Transisi antar jalur juga umum terjadi; misalnya, SOC analyst yang memperdalam forensics atau berpindah ke pentest seiring pengalaman.

Untuk mendukung perpindahan karier, sertifikasi seperti CompTIA Security+, CEH, OSCP, CISSP, dan sertifikasi cloud (AWS/GCP/Azure) layak dipertimbangkan sesuai kebutuhan dan tahap perkembangan diri.

Dalam pencarian kerja, bukan hanya CV yang penting. Portofolio lab, studi kasus teknis, kemampuan menjelaskan proyek kepada HR/non-teknis, simulasi wawancara insiden, hasil CTF, hingga blog teknis singkat dapat menjadi nilai tambah yang menunjukkan kompetensi secara nyata.

Membangun reputasi profesional tidak hanya lewat gelar, tetapi juga melalui komunitas, mentoring, dan aktif berbagi pengetahuan. Langkah-langkah ini akan membuka peluang luas, memperkuat posisi, sekaligus membuatmu relevan di lanskap keamanan digital yang selalu berubah.

Penutup

Ringkasnya, artikel ini menjanjikan gambaran komprehensif tentang tugas-tugas utama di ranah cyber security: dari identifikasi risiko, deteksi, tanggapan insiden, hingga pencegahan dan pemulihan. Pembaca mendapatkan peta jalan keterampilan, tools, dan langkah nyata untuk memulai atau meningkatkan peran dalam bidang ini.